Защита информации. 11-й класс

Скачать презентацию (1.09 МБ)

Цель: Познакомить учащихся с понятиями информационной безопасности и защиты информации, основными угрозами и способами защиты информации от них.

Форма проведения: беседа. Во время урока беседу надо строить с максимальным вовлечением в разговор учащихся.

Ход урока

1. Постановка целей урока.

В жизни человека информация играет огромную роль. Поэтому информация стоит дорого и ее нужно охранять. Существуют множество ситуаций, когда информация нуждается в защите: от вашего личного секрета до государственной тайны. Но, прежде чем говорить о защите информации, рассмотрим основные определения.

2. Актуализация знаний.

Прежде чем перейти к определениям, попросите детей самим дать определение защите информации. Если их ответы сводятся только к упоминанию вирусов и антивирусных программ, приведите примеры различных информационных систем (электронные магазины, сайты, файлы на компьютере) и попытайтесь вместе с детьми выделить главные аспекты информационной безопасности.

3. Изложение нового материала.

Основные определения.

Защита информации - это комплекс мероприятий, направленных на обеспечение информационной безопасности.

Информационная безопасность - защита целостности, доступности и конфиденциальности информации.

Рассмотрим основные составляющие информационной безопасности.

Доступность - это возможность за приемлемое время получить требуемую информационную услугу.

Информационные системы создаются для получения определенных информационных услуг. Если по тем или иным причинам предоставить эти услуги пользователям становится невозможно, то это, очевидно, наносит ущерб всем. Особенно ярко ведущая роль доступности проявляется в системах управления (транспортом, производством и т.д.). Поэтому доступность выделяют как важнейший элемент информационной безопасности.

Целостность - это актуальность и непротиворечивость информации, ее защищенность от разрушения и несанкционированного изменения.

Целостность оказывается важнейшим аспектом ИБ в тех случаях, когда информация служит "руководством к действию". Например, рецептура лекарств, предписанные медицинские услуги, ход технологического процесса - нарушение целостности информации в данных случаях может оказаться в буквальном смысле смертельно. Неприятно и искажение официальной информации (например, текста закона).

Конфиденциальность - это защита от несанкционированного доступа к информации.

Конфиденциальность - самый проработанный у нас в стране аспект ИБ.

Почти для всех, кто реально использует информационные системы, на первом месте стоит доступность. Не уступает ей по важности и целостность, - какой смысл в информационной услуге, если она содержит искаженную информацию? Наконец, конфиденциальные моменты также есть практически у каждой организации (сведения о зарплате и т.д.) и у отдельных пользователей (пароли).

Угроза - потенциальная возможность определенным образом нарушить информационную безопасность.

Попытка реализации угрозы называется атакой, а тот, кто предпринимает такую попытку, - злоумышленником.

Угрозы не всегда являются следствием каких-то ошибок в программе или уязвимых мест. Некоторые угрозы существуют в силу самой природы информационных систем - например, угроза отключения электричества. Есть угрозы, называемые стихийными бедствиями (пожары, наводнения, землетрясения и т.д.). На их долю приходится до 13% потерь, понесенных ИС. Поэтому защищать надо не только саму информацию и каналы ее передачи, но и устройства, на которых она хранится.

Угрозы доступности:

1. Самыми частыми и самыми опасными с точки зрения размера ущерба являются непреднамеренные ошибки штатных пользователей.

На долю непреднамеренных ошибок приходится до 65% потерь. Пожары и наводнения не приносят столько бед, сколько безграмотность и небрежность в работе.

2. Самый простой способ сделать информацию недоступной - повреждения или разрушение оборудования. Причиной могут служить и преднамеренные действия человека (порча оборудования или носителей). Особенно опасны в этом плане "обиженные" сотрудники - нынешние и уволенные. Так же причиной выхода оборудования из строя могут служить стихийные бедствия (особенно грозы, которые приводят к мощному импульсу, от которого не защищают источники бесперебойного питания).

3. Программные атаки на доступность:

- SYN-наводнение.

- XSS-атака.

- DDoS-атака.

- Вредоносные программы (вирусы).

В качестве вывода системы из штатного режима эксплуатации может использоваться агрессивное употребление ресурсов. SYN-наводнение - простейший пример удаленного потребления ресурсов, состоит в том, что с сервером начинается, но не заканчивается соединение. Со стороны легальных пользователей сервер выглядит как недоступный.

Целью XSS-атак может быть, например, перенаправление пользователя на другой сайт (переходя по ссылке вашего сайта пользователь попадает на другой, из-за чего вы теряете огромное количество клиентов).

Ddos-атака. От нее практически нет спасения. Её суть заключается в том, что одновременно с разных адресов с максимальной скоростью начинают поступать вполне легальные запросы на соединение или обслуживание. В следствие того, что сервер не способен обслужить такое количество запросов, система перестает работать (становится недоступна).

Одним из способов проведения атак является внедрение вредоносного программного обеспечения. О вирусах и способах борьбы с ними мы поговорим на следующем уроке более подробно.

Угрозы целостности:

1. Кражи и подлоги.

2. Дублирование данных.

3. Внесение дополнительных сообщений.

4. Нарушение целостности программ (внедрение вредоносного кода).

Кражи и подлоги стоят на втором месте по размерам нанесенного ущерба (после непреднамеренных ошибок пользователей). Могут быть украдены как информация, так и носители информации. Это может быть преднамеренно сделано сотрудником (копирование или изменение данных), может произойти с помощью использования вредоносных программ (троянские).

Угрозы конфиденциальности:

1. Раскрытие паролей.

2. Перехват данных.

3. Кража оборудования.

4. Маскарад - выполнение действий под видом лица, обладающим полномочиями для доступа к данным.

Во время передачи данных через сеть Интернет есть опасность активного прослушивания, во время которого перехватываются пакеты данных, копируются, изменяются, удаляются данные или добавляются другие сообщения.

Способы защиты информации.

1. Безопасность зданий, где хранится информация.

Безопасность зданий необходима для защиты от физической кражи оборудования или данных на резервных копиях, а также от физического уничтожения техники и носителей.

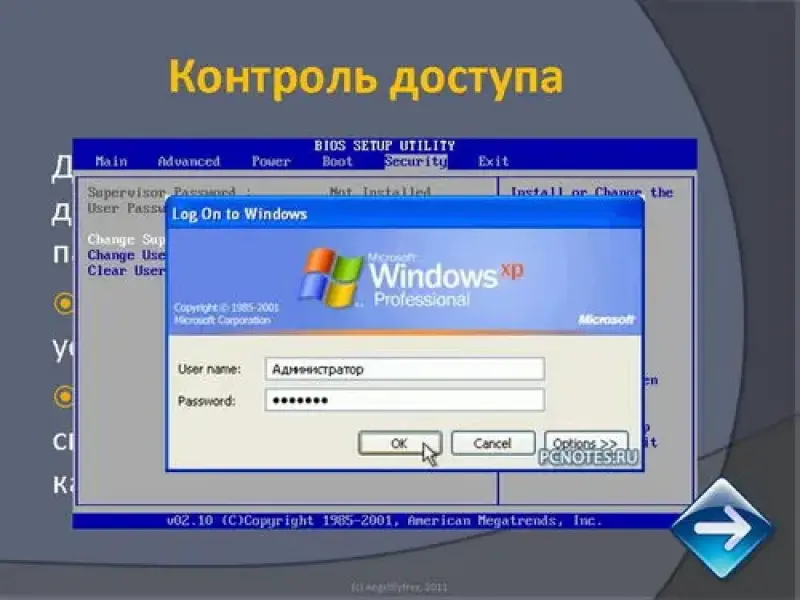

2. Контроль доступа.

Для защиты от несанкционированного доступа к информации используются пароли:

- Вход по паролю может быть установлен в программе BIOS.

- Пароль при загрузке операционной системы (может быть установлен для каждого пользователя).

Если пароль установлен в BIOS, то компьютер не начнет загрузку операционной системы, пока не будет введен правильный пароль. Преодолеть такую защиту нелегко.

При загрузке операционной системы пароль может быть запрошен у любого пользователя (даже если пользователь один).

Помимо паролей можно использовать и биометрические системы защиты.

К ним относятся системы идентификации по:

- Отпечаткам пальцев.

- Характеристикам речи.

- Радужной оболочке глаз.

- Изображению лица.

- Геометрии ладони руки.

Оптические сканеры считывания отпечатков пальцев устанавливаются на ноутбуки, мыши, клавиатуры, флеш-диски. Либо бывают в виде отдельных устройств (например, в аэропортах).

Идентификация по характеристикам речи основана на том, что каждому человеку присуща индивидуальная частотная характеристика каждого звука. Интерес к этому методу связан и с прогнозом внедрения голосового интерфейса в ОС.

Для идентификации по радужной оболочке глаза используются специальные сканеры. Радужная оболочка формируется в первые полтора года жизни и уже практически не меняется. Метод состоит в том, на изображение глаза накладывается специальная маска штрих-кодов, в результате чего появляется матрица, индивидуальная для каждого человека.

Идентификации по изображению лица ненавязчивы, так как распознавание происходит на расстоянии, без задержек и отвлечения внимания. Идентификационные признаки учитывают форму лица, его цвет, а также цвет волос.

Идентификация по ладони руки учитывает размеры и форму ладони, а также некоторые информационные знаки на тыльной стороне руки. Такие сканеры установлены в аэропортах, банках и на атомных станциях.

3. Разграничение доступа.

От несанкционированного доступа может быть защищен каждый диск, папка или файл. Для них могут быть установлены определенные права доступа, причем они могут быть различными для разных пользователей.

4. Дублирование канала связи и создание резервных копий.

Дублирование канала связи необходимо для возможности переключения на резервную систему и запасной канал в случае неисправности действующих систем.

Создание резервных копий защищает от потери данных при сбое оборудования.

5. Криптография.

Криптография - наука об использовании методов шифрования. Криптография (шифры) используются еще со времен Цезаря и даже более ранних.

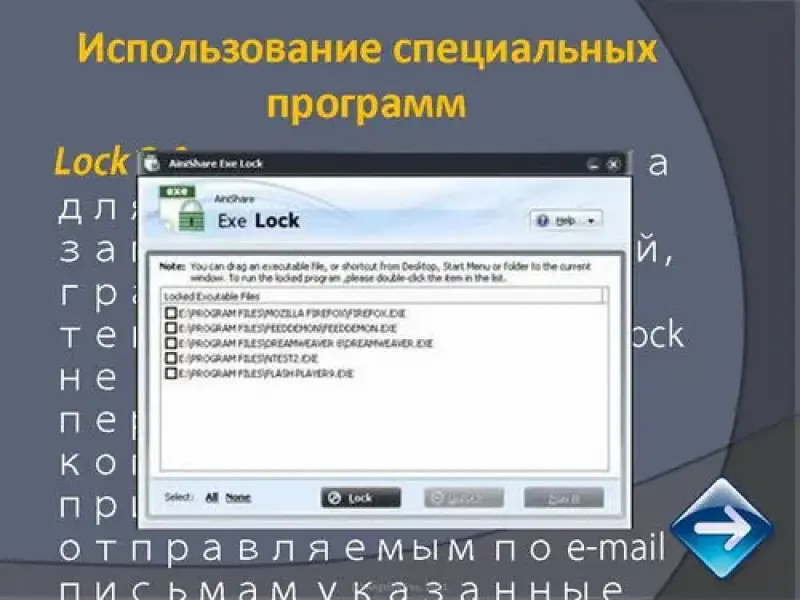

6. Использование специальных программ.

Есть множество программ, помогающих защитить информацию на вашем компьютере.

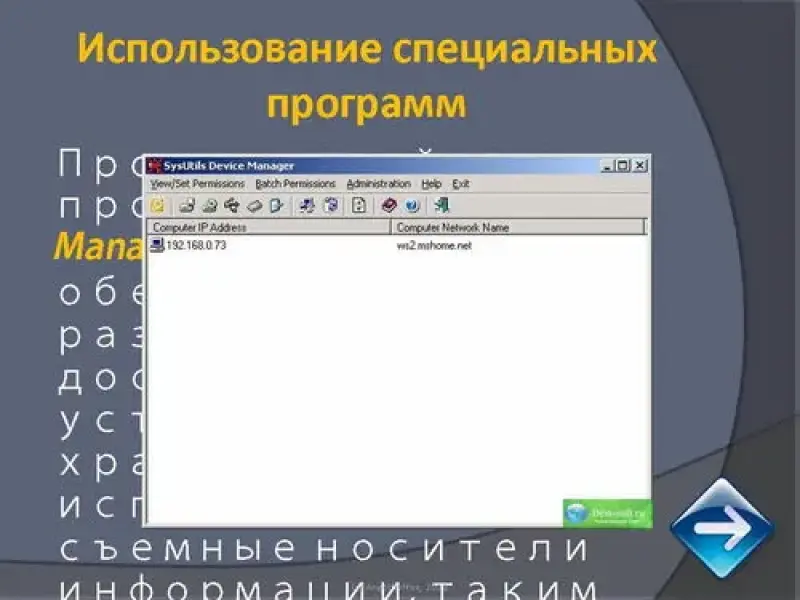

Программный продукт SysUtils Device Manager Enterprise Edition обеспечивает разграничение доступа к устройствам хранения данных, использующим съемные носители информации, таким как дискетные дисководы, компакт-дисководы и накопители на флэш-памяти.

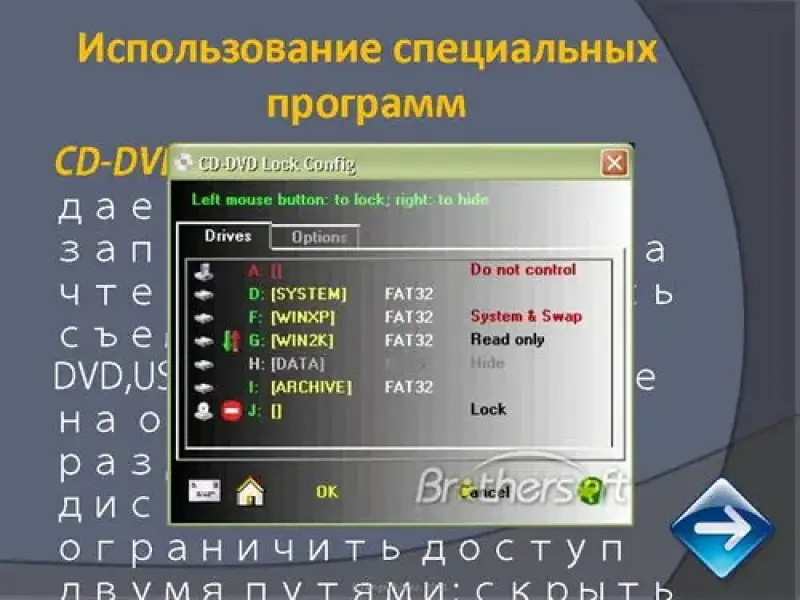

CD-DVD Lock - программа дает возможность запретить доступ на чтение или на запись съемных дисков - CD, DVD,USB, дискет, а также на определенные разделы жестких дисков. Можно ограничить доступ двумя путями: скрыть ваши устройства от возможности просмотра или закрыть к ним доступ.

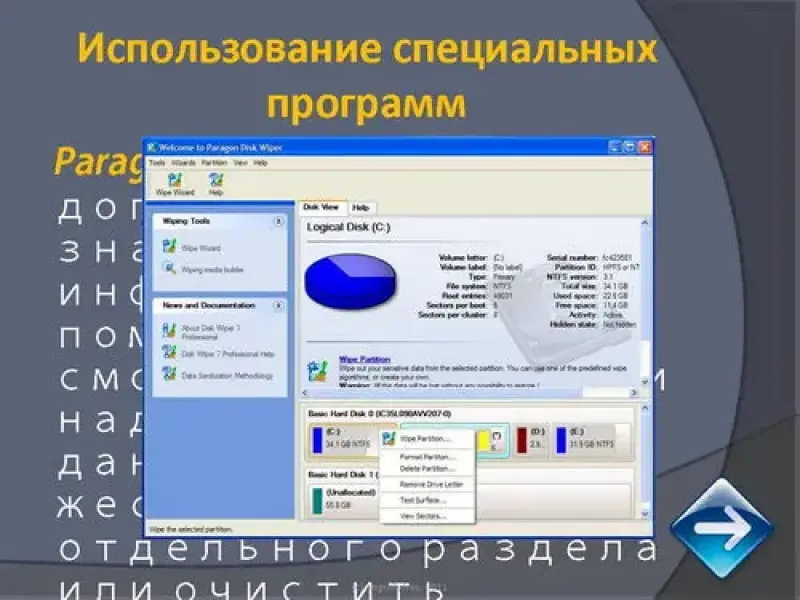

Paragon Disk Wiper не допустит утечку значимой для Вас информации. С помощью неё Вы сможете безопасно и надежно удалить данные со всего жесткого диска, отдельного раздела или очистить свободное место на нем. После удаления данных обычным путем их можно восстановить.

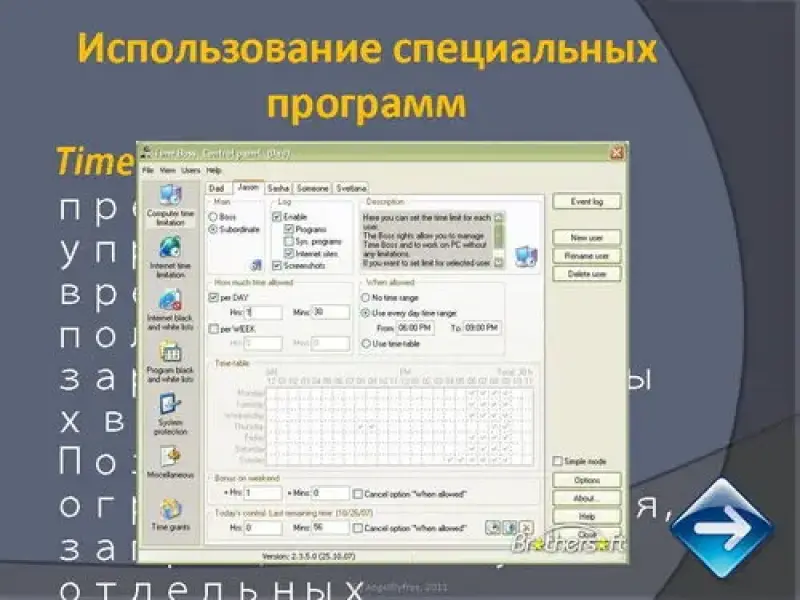

TimeBoss - программа предназначена для управления временем работы пользователей, зарегистрированных в системе Windows. Позволяет ограничивать время, запрещать запуск отдельных указанных программ или программ, расположенных в определенных папках или дисках. Ведет журнал учета работы пользователей.

Lock 2.0 - предназначена для блокирования запуска приложений, графических и текстовых файлов. Lock не позволяет также перемещать, копировать и прикреплять к отправляемым по e-mail письмам указанные файлы. Что может существенно ограничить доступ к Вашей информации посторонним лицам.

4. Итоги урока.

Подведите итоги работы класса, назовите наиболее отличившихся учащихся.

5. Домашнее задание.

Параграф 1.5 (учебник Н.Д. Угриновича для 11 класса).

Используемый материал.

- Информатика и ИКТ. Базовый уровень: учебник для 11 класса / Н.Д. Угринович. - 4-е изд. - М.: БИНОМ. Лаборатория знаний, 2010. - 187 с.: ил.

- Информатика и ИКТ. Учебник. 8-9 класс / Под ред. Проф. Н.В. Макаровой. - СПб.: Питер, 2007. - 416 с.: ил.

- Курс "Основы информационной безопасности".

- http://www.intuit.ru/departmen…